SERVICE PHONE

13988889999发布时间:2025-07-27 21:47:41 点击量:

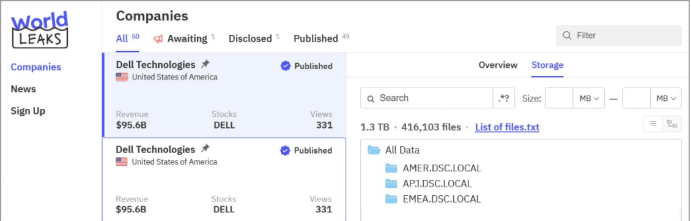

哈希游戏,哈希游戏注册,哈希游戏平台,哈希游戏平台注册,哈希游戏注册平台戴尔公司确认其面向商业客户的产品演示平台(客户解决方案中心)遭勒索组织World Leaks入侵。该独立平台用于产品展示及概念验证测试,与核心业务系统隔离。戴尔声明泄露数据主要为合成测试数据、公开数据集及内部脚本,仅含一份早已过时的联系人信息。

World Leaks勒索软件组织声称窃取了1.3TB数据并索要赎金,但安全分析显示,其窃取的内容多为设备配置备份与测试输出,未涉及真实客户或财务信息。

经查,World Leaks前身为Hive勒索软件分支Hunters International,2025年1月转型为纯数据勒索组织,已攻击全球超280家机构。值得关注的是,该组织近期利用废弃SonicWall SMA 100设备漏洞部署OVERSTEP rootkit,其泄露网站上的49家受害机构中,有46家使用该设备。戴尔拒绝透露入侵细节及赎金要求,调查仍在进行。

漏洞由安全团队研究员发现后,HPE敦促用户立即升级固件至3.2.1.0及以上版本。涉事产品为中小企业常用云管理Wi-Fi设备,全球部署量超百万台。尽管暂无利用报告,但硬编码凭证易被批量扫描利用,修补刻不容缓。

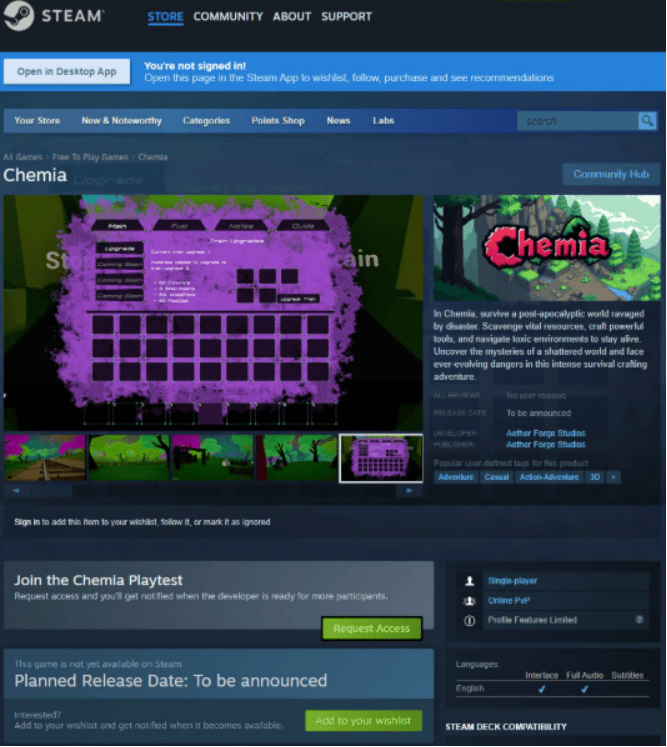

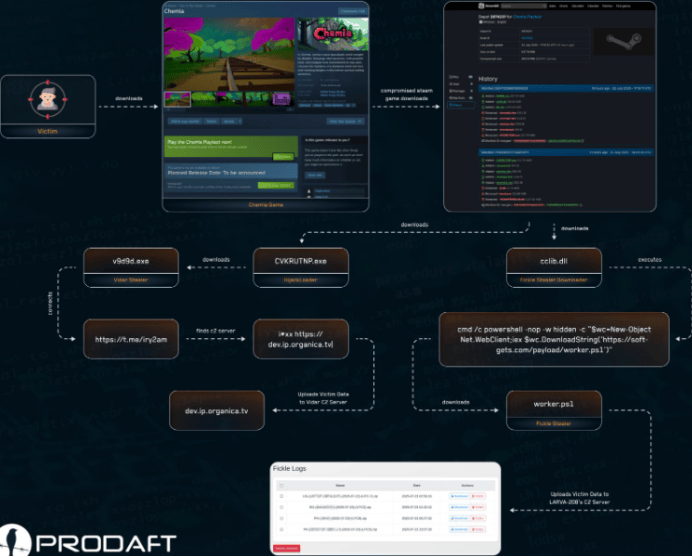

威胁组织EncryptHub(Larva-208)入侵Steam平台生存类游戏《Chemia》(抢先测试版),向下载玩家植入三重窃密木马链。

7月22日,黑客注入恶意文件HijackLoader(CVKRUTNP.exe),建立持久化后门,并通过Telegram频道获取C2指令,之后再通过PowerShell脚本窃取浏览器凭证、加密货币钱包。

由于恶意程序在后台静默运行,不影响游戏性能,因此玩家常常难以察觉。安全公司指出,此次攻击利用“平台信任”取代传统欺骗——玩家以为自己下载了正规游戏,实则是在执行恶意代码。目前,该游戏开发商尚未回应,因此游戏仍可下载,但下载后的风险未知。

此为2025年第三起Steam游戏被植毒事件,前两例为《狙击手:幻影决议》、《PirateFi》。安全专家警告,抢先体验游戏审查机制较宽松,建议玩家谨慎下载测试阶段产品,并检查文件哈希值(IOC已公开)。

中欧最大私立医疗集团之一AMEOS披露重大安全事件,患者病历、员工档案及合作伙伴数据面临泄露风险。该集团在瑞士、德国、奥地利运营超100家医院及疗养院,拥有18,000名员工与10,000张床位。攻击发生后,AMEOS立即切断所有IT系统及内外网连接,聘请外部取证团队调查,并依规定向欧盟多国监管机构通报。

官方声明称“尚无证据表明数据实际传播”,但建议患者警惕钓鱼攻击。目前未有勒索组织认领事件,攻击是否涉及数据加密仍不明确。集团已启动刑事立案程序,承诺通过官网持续更新进展。业内担忧医疗数据在黑市单价超普通数据10倍,若泄露将造成长期危害。

法国奢侈品牌迪奥(Dior)正式通知美国客户,今年初发生的网络安全事件导致了客户的个人信息外泄。该公司在察觉异常后启动调查,确认攻击者访问了客户数据库,泄露数据包含全名、联系方式、实际住址、出生日期,部分用户护照号码及社保号码。迪奥强调支付信息未受影响,已联合第三方安全公司遏制事件,并依据GDPR规定上报欧盟执法部门。

受影响客户可获24个月免费信用监控与身份盗窃保护服务(需10月31日前激活)。此次事件与早前披露的韩、中两国泄露案及同属LVMH集团的路易威登(LV)数据泄露属同一攻击链,疑似勒索组织ShinyHunters通过第三方供应商渗透集团数据库所致。具体受影响美国客户数量尚未公布。

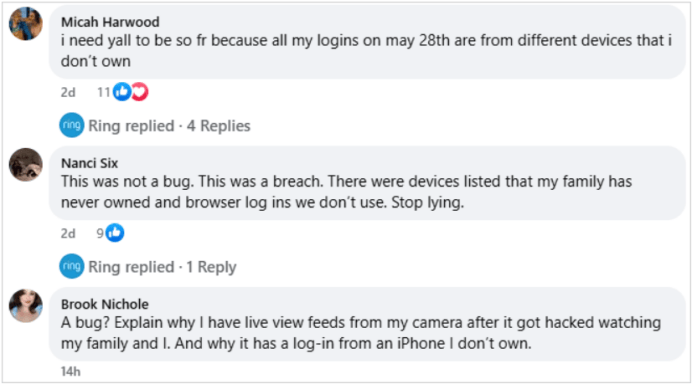

智能门铃厂商Ring回应全球用户恐慌,称账户出现的“异常设备登录”记录实为后端更新故障,非安全事件。大量用户报告账户中出现陌生设备(如“derbhile的iPhone”)、非常用IP地址(含西班牙、巴西等境外登录)甚至无人时的实时取景活动,质疑遭遇黑客入侵。

Ring官方解释:系统错误将历史登录信息统一标记为“2025年5月28日”,包含用户已弃用的设备或曾共享账户的终端。公司建议用户检查“授权客户端设备”列表移除可疑条目,启用双因素验证并修改密码。部分客户指出异常持续三天且未触发安全警报,质疑解释合理性。该公司发言人重申无证据表明账户遭未授权访问。

美国网络安全局(CISA)与联邦调查局(FBI)联合卫生部(HHS)发布紧急警报,指出Interlock勒索软件组织正升级针对关键基础设施(尤其是医疗行业)的双重勒索攻击。该组织自2024年9月活跃至今,近期通过偷渡式下载(罕见手法)入侵合法网站传播恶意载荷,并采用新型FileFix社会工程术——利用Windows文件资源管理器诱导用户执行恶意脚本(无安全警告)。

调查显示,该团伙近期入侵肾脏护理巨头DaVita(财富500强),窃取1.5TB数据并加密系统;同时攻击了拥有120家诊所的Kettering Health医疗集团。其攻击链包含初始渗透(冒充IT工具或篡改网站)、横向移动(部署NodeSnat远程木马)、双重勒索(先窃密后加密,威胁公开数据施压支付)。

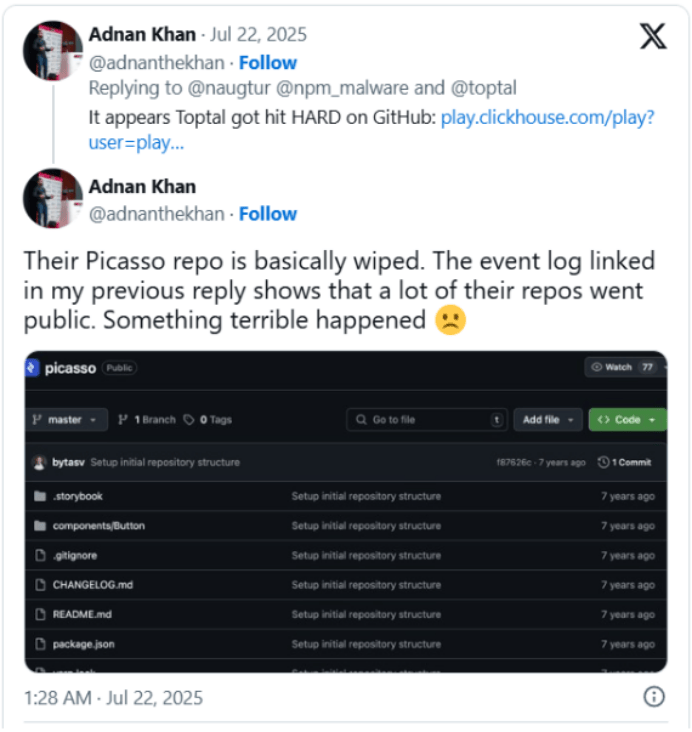

全球自由人才平台Toptal的GitHub组织账户遭黑客入侵,攻击者利用权限在npm仓库发布10个恶意软件包,植入双重恶意脚本。

本周,黑客控制Toptal账户后立即公开其73个私有代码库,并篡改内部设计系统Picasso源码。随后以Toptal名义发布恶意包,包括@toptal/毕加索顺风(v3.1.0)、@toptal/picasso-charts(v59.1.4)等关键组件。据代码安全平台Socket监测,这些包在下架前已被下载约5,000次,受害开发者面临账户劫持与系统瘫痪风险。

Toptal于7月23日撤回恶意版本并恢复安全包,但未公开警告用户风险。业内分析入侵途径可能为钓鱼攻击或内部威胁。安全团队紧急呼吁,已安装相关包的用户需立即回滚至旧版,并检查系统是否残留恶意脚本。此次事件再次暴露供应链安全脆弱性——攻击者通过合法账户背书,使恶意代码获得高度信任。返回搜狐,查看更多